「中国の国家利益」のためにサイバー攻撃やスパイ活動を行う3つのグループとは?

サイバー攻撃対策プラットフォームを提供するCybereason(サイバーリーズン)が新たなレポートで、東南アジアの通信事業者をターゲットとし「中国の国家利益」のために活動する3つの脅威アクターについて報告しました。脅威アクターは通信事業者のシステムに潜み、政治家や要人の個人情報を抜き出すほか、Microsoft Exchange Serverを利用した大規模なハッキングにも関わっていたと示されています。

DeadRinger: Exposing Chinese Threat Actors Targeting Major Telcos

https://www.cybereason.com/blog/deadringer-exposing-chinese-threat-actors-targeting-major-telcos

Five Southeast Asian telcos hacked by three different Chinese espionage groups - The Record by Recorded Future

https://therecord.media/five-southeast-asian-telcos-hacked-by-three-different-chinese-espionage-groups/

Research finds cyber-snoops working for 'Chinese state interests' lurking in SE Asian telco networks since 2017 • The Register

https://www.theregister.com/2021/08/03/cybereason_deadringer/

2021年3月、Microsoft Exchange Serverのゼロデイ脆弱性を利用した大規模なハッキングが発生したと報告されました。攻撃のターゲットはアメリカの感染症研究所・法律事務所・高等教育機関・防衛請負事業者・政策シンクタンク・NGOなど広範にわたり、その影響を鑑みてアメリカ政府は公的機関に対して速やかな対応を求める緊急指令を発令。Microsoftも緊急パッチを配布しましたが、緊急指令を出す頃には少なくとも3万組織がハッキングされていると指摘されていました。

上記の攻撃の裏には「中国政府の支援を受ける非常に洗練されたハッカーグループ」が存在すると言われてきましたが、これに関連してCybereasonは、東南アジアの通信事業者をターゲットとし「中国の国家利益」のために活動する3つの脅威アクターが存在することを報告しました。

攻撃の対象となった5つの通信事業者は脅威アクターによる直接的な被害を受けたわけではありませんが、政治家やビジネスリーダー、政治活動家、人権活動家、法執行機関などを監視する情報源として利用されたとのこと。CybereasonのAssaf Dahan氏によると、脅威アクターは通信事業者のシステムに検知されることなく長期間潜み、ターゲットとなる人物の居場所や会話内容、メッセージの送信内容といった情報を盗み出して、ターゲットのプロファイル作成に役立てていたと述べています。

加えて、「これら侵入の背後に存在する攻撃者の目的は、通信提供者に対する持続的なアクセスを可能にし、個人情報を収集すると共に、CDRデータを含む課金サーバーや、ドメインコントローラ・ウェブサーバ・Microsoft Exchange Serverのような重要なネットワークアセットなど、重大なビジネス資産の情報を入手することにあります」とCybereasonはつづっています。

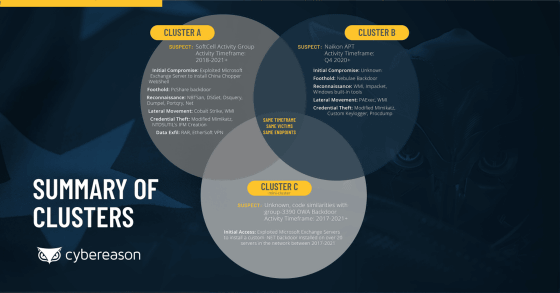

報告書で述べられた脅威アクターは「Soft Cell」「Naikon APT group」「Emissary Panda」の3つ。このうちEmissary PandaはMicrosoft Exchange Server攻撃の初期段階において、OWAフォルダ上にバックドアをインストールしたグループだとみられています。なお、すべてのグループが中国の国益のために活動していると疑われています。

Emissary Pandaの活動は2017年から2021年第1四半期の間に観察されたとのこと。なぜこんなにも長期間にわたって検知されなかったのかについて、Dahan氏は「難しい質問です」と前置きしつつも、いくつかの考えを示しています。

まず、これらの脅威アクターはトップ層に位置するAPT攻撃(持続的標的型攻撃)を行うグループの一部だった可能性があります。APT攻撃を行うグループの目的は「できるだけ長期間にわたって検知されず通信事業者のネットワークの内部アクセスを可能にすること」であり、ゆえに自分たちの痕跡を消すことに対して大きな投資を行っています。

また、通信事業者はネットワークを守るために各々のセキュリティ対策を行っていますが、各企業によって利用されるセキュリティツールは同一ではなく、洗練された攻撃に対して有効ではないツールも存在するとのこと。加えて、たとえ完璧に思えるセキュリティ対策があったとしても、対策を行うのは人間であるため、「ヒューマンエラーが起こりうる」とDahan氏は述べました。

Cybereasonは3つの脅威アクターが、ターゲット環境・タイムフレーム・エンドポイントといった点で重複していることがあったと指摘。「現時点では、この重複が意味するところを断定することはできません。つまり、3つのグループが独立して動いているのか、それとも1つの脅威アクターに属するチームなのかを判断できません」とCybereasonはつづっています。ただし、いずれにしても中国政府に支援されたスパイ活動によって国家安全保障が脅かされる可能性があるとして、大きな懸念が持たれています。

・関連記事

Microsoftが「中国政府系ハッカーによるExchange Serverの脆弱性を利用した新たな攻撃」について報告 - GIGAZINE

中国によるサイバー攻撃で政府が緊急指令を発令、すでに3万以上の組織がハッキングされているとの指摘も - GIGAZINE

MicrosoftのExchange Server脆弱性が発覚してからの攻撃&対処のタイムラインはこんな感じ - GIGAZINE

Microsoft Exchange Serverのハッキングに自身のブログ名を使われた人物が「私はハッキングしていない」と説明 - GIGAZINE

Microsoft Exchange ServerのハッキングでFBIに「ハッキングされたアメリカ全土のコンピューターにアクセスすること」が認められる - GIGAZINE

Microsoftがロシア政府が支援するハッカー組織から再びサイバー攻撃を受けたと発表 - GIGAZINE

・関連コンテンツ